En août dernier, l’IETF (Internet Engineering Task Force) approuvait la version 1.3 de TLS, une version qui se veut plus sécurisée et plus performante. Elle répond notamment aux vulnérabilités apparues ces dernières années. Plus encore, TLS 1.3 promet une latence de connexion réduite grâce à un nombre d’aller-retour diminué et l’option 0-RTT.

Nous vous proposons dans cet article, un plongeon dans ce qui est l’un des plus importants changements du web de cette fin d’année. Quelles sont les différences avec les anciennes versions ? En quoi la version TLS 1.3 est-elle plus performante que TLS 1.2 ? Que cela implique-t-il pour vous et pour vos utilisateurs ?

TLS 1.3 = de meilleures performances

TLS 1.3 c’est la promesses d’un site web sécurisé, plus performant, grâce à un nombre limité d’échange entre le serveur et le client.

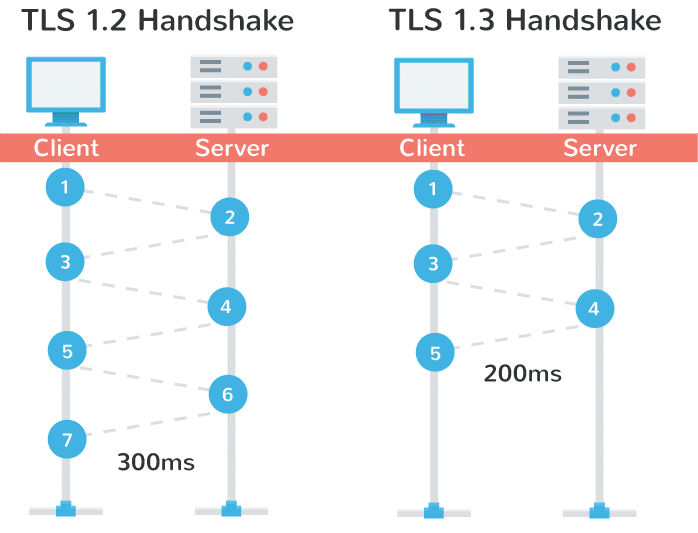

En effet, le nombre d’aller-retour entre le serveur et le client est un facteur limitant les performances du protocole. De base, l'établissement de la connexion de TLS 1.3 prend un aller-retour (contre deux dans TLS 1.2) :

source : Kinsta

0-RTT : le petit plus performance de TLS 1.3

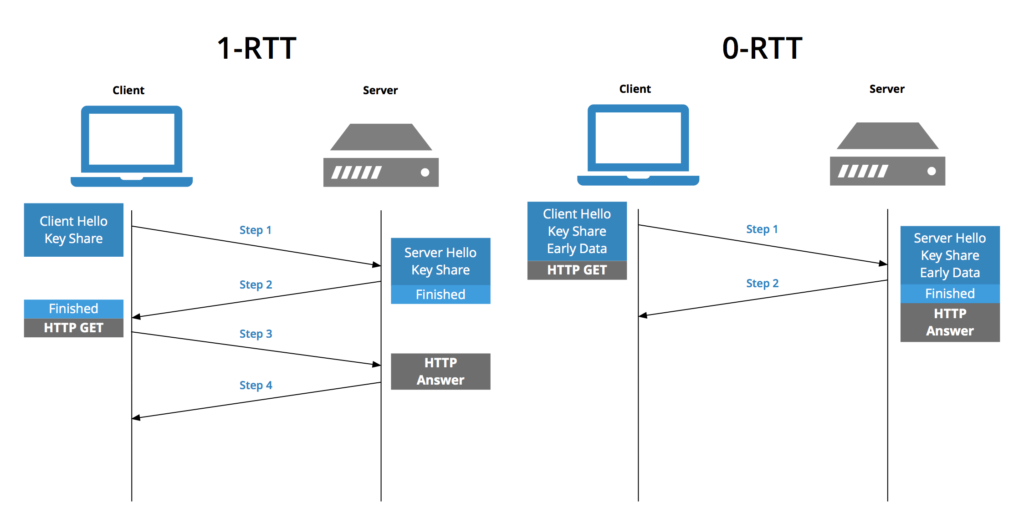

TLS 1.3 inclut également une option appelée 0-RTT (zéro aller-retour), qui permet de reprendre une connexion récemment utilisée sans renégocier le cryptage.

Ainsi, lors de la toute première connexion d’un client vers le serveur, il y a négociation complète. Le client garde alors en cache un message, Server Config (SCFG). Toutes les connexions ultérieures l’utiliseront pour obtenir des clés dérivées et ainsi commencer immédiatement à échanger des données.

Le client peut ainsi envoyer des données au serveur dans son premier jeu de paquets réseau.

source : Key CDN

Résultat : avec TLS 1.3, les pages web sécurisées se chargent plus rapidement !

Les différences de sécurité majeures entre TLS 1.2 et TLS 1.3

Apparu il y a 10 ans, TLS 1.2 visait des améliorations cryptographiques, en particulier dans le domaine du hachage. Mais ces dernières années, des vulnérabilités telles que Crime, Drown, ou encore Lucky 13 ont émergé. TLS 1.3 est notamment une réponse à celles-ci.

Des primitives alternatives et plus limitées

Une des principales faiblesses de TLS 1.2 est qu’il fait appel à une assez grande variété d’algorithmes cryptographiques. Parmi eux, des primitives vulnérables contribuent à des configurations TLS faibles. Trop souvent mal configuré, en raison de cette variété, TLS 1.2 laisse ainsi les sites Web vulnérables aux attaques.

TLS 1.3 abandonne donc ces fonctionnalités obsolètes et non sécurisées de TLS 1.2 (telles que SHA-1, RC4, DES, 3DES, AES-CBC, MD5) pour des alternatives plus sécurisées (comme ChaCha20, Poly1305, Ed25519, x448 et x25519). Le choix des primitives est désormais plus limité et facilite la configuration TLS.

La vie privée de l’utilisateur mieux protégée

Dans les précédentes versions de TLS, le handshake se déroulait en clair, ce qui pouvait entraîner une fuite d’informations (dont les identités du client et du serveur).

Par ailleurs, comme l’explique Mozilla, “de nombreuses middleboxes (systèmes intermédiaires pour l’inspection de paquets) ont utilisé ces informations pour mettre en œuvre des politiques réseau et échouaient si l’information n’était pas là où ils l’attendaient. Ceci pouvait casser le protocole quand de nouvelles fonctionnalités étaient introduites. Mais dans TLS 1.3, la grande partie du handshake est chiffrée, ce qui assure une meilleure protection de la vie privée et, comme le note Mozilla, donne également plus de liberté pour faire évoluer le protocole à l’avenir.”

Où en est l’implémentation de TLS 1.3 ?

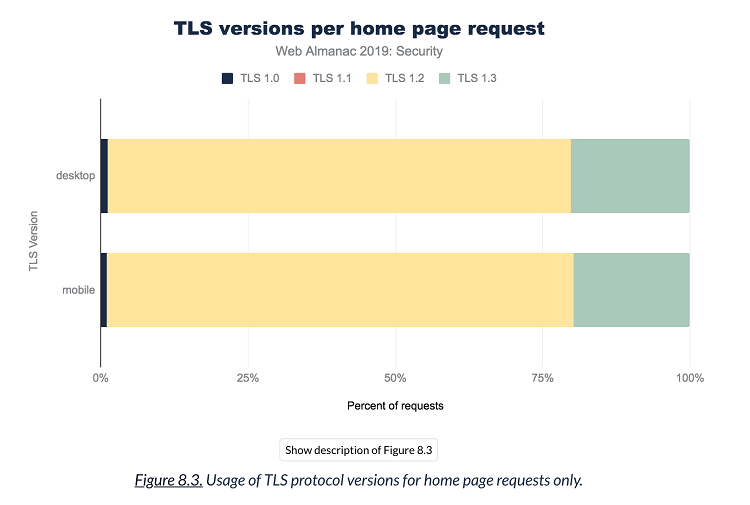

TLS 1.2 est actuellement la version la plus utilisée du protocole par les sites web (près de 80 % des sites web). TLS 1.3 représente quant à lui 89 % du trafic sur notre plateforme en 2020. Tous les navigateurs ont déjà implémenté la spécification de TLS 1.3, Google et Facebook l'exécutent également sur leurs serveurs.

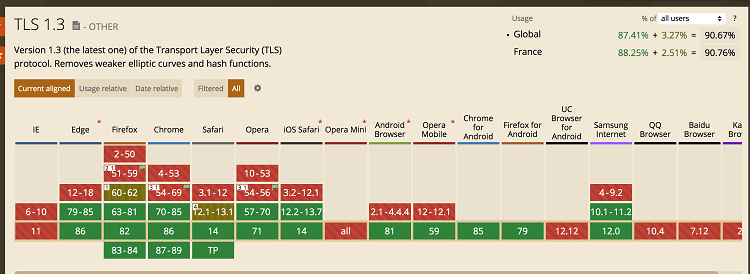

Support de TLS 1.3 par les différents navigateurs

Usage des différentes version du protocole TLS (source HTTP Archive)

Restez informé.e de toute l’actualité webperf !

Inscrivez-vous à notre Newsletter !